首页 > 织梦后台漏洞edit.inc.php的修改方法

织梦后台漏洞edit.inc.php的修改方法

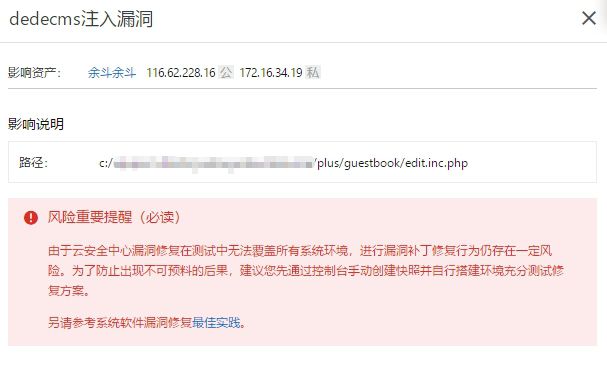

近期登陆阿里云服务器后台查看数据,发现一个这样的cms漏洞提示预警:

打开“/plus/guestbook/edit.inc.php”,找到

$dsql->ExecuteNoneQuery("UPDATE `dede_guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' ");

替换成:

$msg = addslashes($msg); $dsql->ExecuteNoneQuery("UPDATE `dede_guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' ");

上传覆盖,在阿里云后台验证通过,完美解决此漏洞!

DedeCMS推荐